Apple et Amazon démentent l'information selon laquelle des puces d'espionnage chinoises auraient infiltré leur matériel

Apple et Amazon ont nié avoir été la cible d'espionnage chinois, après qu'un rapport de jeudi ait allégué que des micropuces de surveillance avaient été insérées dans l'équipement de leur centre de données pendant le processus de fabrication.

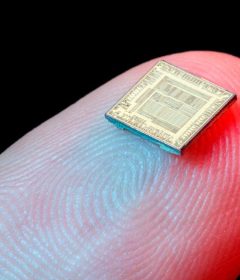

Les puces d'espionnage auraient été utilisées pour recueillir la propriété intellectuelle et les secrets commerciaux du fabricant d'iPhone et d'Amazon Web Services, une filiale d'Amazon qui fournit des services de cloud computing, selon Bloomberg Businessweek . Les puces ont été trouvées dans des serveurs assemblés par une société chinoise appelée Super Micro, selon le rapport, et auraient pu faire l'objet d'une enquête secrète du gouvernement américain qui a débuté en 2015.

Apple, AWS, Super Micro et le ministère chinois des Affaires étrangères contestent le rapport, qui cite des sources anonymes du gouvernement et des entreprises. Chacun de leurs démentis a été inclus dans l' histoire de Bloomberg .

Le rapport s'inscrit dans un contexte d'inquiétude croissante concernant les problèmes potentiels de surveillance et de sécurité des équipements fabriqués en Chine qui ont entravé la tentative du pays de devenir une puissance technologique mondiale. Le gouvernement australien, par exemple, a effectivement empêché les opérateurs chinois de construire le réseau 5G du pays en août. Pendant ce temps, le président Donald Trump a proposé un réseau 5G nationalisé qui serait exempt de toute possibilité d'interférence outre-mer.

Samedi, le département américain de la Sécurité intérieure a déclaré qu'il était au courant des informations faisant état de chaînes d'approvisionnement compromises dans l'industrie technologique. Cependant, ‘pour le moment, nous n'avons aucune raison de douter des déclarations des entreprises citées dans l'article’, a déclaré le département dans son communiqué.

Dans une déclaration à Bloomberg, Apple a suggéré que ses journalistes avaient peut-être confondu un incident antérieur impliquant un pilote infecté sur un seul serveur Super Micro dans l'un de ses laboratoires pour un nouvel événement.

‘Cet événement ponctuel a été déterminé comme accidentel et non comme une attaque ciblée contre Apple’, a déclaré le fabricant d'iPhone.

CNET a également reçu une déclaration d'Apple indiquant que la société prenait le rapport au sérieux. Il a souligné qu'il n'y avait aucune suggestion que les données des clients aient été affectées.

‘Apple a toujours cru en la transparence sur la manière dont nous traitons et protégeons les données’, a déclaré la société. ‘S'il y avait jamais un événement comme Bloomberg News l'a affirmé, nous serions ouverts à ce sujet et nous travaillerions en étroite collaboration avec les forces de l'ordre.’

De même, Amazon a déclaré à Bloomberg qu'il n'avait trouvé ‘aucune preuve’ indiquant la présence de matériel malveillant sur ses sites.

‘A aucun moment, passé ou présent, nous n'avons jamais trouvé de problèmes liés au matériel modifié ou aux puces malveillantes dans les cartes mères SuperMicro dans les systèmes Elemental ou Amazon’, a ajouté un porte-parole d'AWS dans un communiqué envoyé par e-mail à CNET. Elemental est une société de compression vidéo qu'Amazon a achetée dans le cadre de ses efforts pour étendre les services de streaming.

Dans la déclaration, qui est également publiée en ligne , Steve Schmidt, responsable de la sécurité de l'information d'Amazon, a rejeté le rapport Bloomberg. ‘Il y a tellement d'inexactitudes dans cet article en ce qui concerne Amazon qu'elles sont difficiles à compter’, a-t-il écrit.

L'histoire de Bloomberg a noté que ‘six hauts responsables actuels et anciens de la sécurité nationale’ – membres des administrations Obama et Trump – ont fourni des détails sur la découverte des puces et une enquête gouvernementale sur la question.

‘Nous maintenons notre histoire et sommes confiants dans nos reportages et nos sources’, a déclaré un porte-parole de Bloomberg News dans un communiqué fourni à CNET.

Quatre des responsables du gouvernement américain et trois initiés d'Apple auraient confirmé que l'entreprise avait été victime des puces, tandis qu'un responsable et deux personnes d'AWS auraient fourni des informations sur l'impact de cela sur Amazon, selon l'article de Bloomberg. Amazon a coopéré à une enquête du gouvernement américain, selon deux des personnes citées dans l'article.

Le rapport indique que 17 personnes ont confirmé que le matériel de Super Micro avait été ‘manipulé’. Les sources n'ont pas été nommées car les informations étaient sensibles et, dans certains cas, classifiées, selon l'histoire.

Bloomberg a déclaré qu'Amazon avait vendu ses centres de données en Chine à Beijing Sinnet pour environ 300 millions de dollars parce qu'ils avaient été compromis par les puces. Schmidt d'Amazon a nié la motivation, affirmant que la vente avait été motivée par un ‘accord de transfert d'actifs’ requis par la nouvelle réglementation chinoise.

Dans un communiqué publié jeudi après-midi, Super Micro s'est joint à Amazon et Apple pour démentir l'article. La société a déclaré qu'elle n'avait pas été contactée par des agences gouvernementales au sujet d'espions chinois compromettant ses cartes mères. Il a ajouté qu'il n'avait jamais trouvé de puces malveillantes par lui-même.

Un porte-parole du ministère chinois des Affaires étrangères a déclaré à Bloomberg que le pays est un défenseur de la cybersécurité.

‘Nous espérons que les parties émettront moins d'accusations et de soupçons gratuits, mais mèneront des discussions et une collaboration plus constructives afin que nous puissions travailler ensemble à la construction d'un cyberespace pacifique, sûr, ouvert, coopératif et ordonné’, a déclaré le porte-parole.

Le ministère chinois des Affaires étrangères n'a pas immédiatement répondu aux demandes de commentaires supplémentaires.

Vous pouvez lire les déclarations complètes d'Apple, d'Amazon et de Super Micro ici :

Pomme

Au cours de l'année écoulée, Bloomberg nous a contactés à plusieurs reprises avec des allégations, parfois vagues et parfois élaborées, d'un prétendu incident de sécurité chez Apple. À chaque fois, nous avons mené des enquêtes internes rigoureuses sur la base de leurs enquêtes et à chaque fois, nous n'avons trouvé absolument aucune preuve à l'appui de l'une d'entre elles. Nous avons à plusieurs reprises et systématiquement offert des réponses factuelles, dans le dossier, réfutant pratiquement tous les aspects de l'histoire de Bloomberg concernant Apple.

Sur ce point, nous pouvons être très clairs : Apple n'a jamais trouvé de puces malveillantes, de ‘manipulations matérielles’ ou de vulnérabilités intentionnellement implantées dans un serveur. Apple n'a jamais eu de contact avec le FBI ou toute autre agence à propos d'un tel incident. Nous n'avons connaissance d'aucune enquête du FBI, ni de nos contacts dans les forces de l'ordre.

En réponse à la dernière version du récit de Bloomberg, nous présentons les faits suivants : Siri et Topsy n'ont jamais partagé de serveurs ; Siri n'a jamais été déployé sur des serveurs qui nous sont vendus par Super Micro ; et les données de Topsy étaient limitées à environ 2 000 serveurs Super Micro, et non 7 000. Aucun de ces serveurs ne contient de puces malveillantes.

En pratique, avant que les serveurs ne soient mis en production chez Apple, ils sont inspectés pour détecter les vulnérabilités de sécurité et nous mettons à jour tous les micrologiciels et logiciels avec les dernières protections. Nous n'avons découvert aucune vulnérabilité inhabituelle dans les serveurs que nous avons achetés auprès de Super Micro lorsque nous avons mis à jour le micrologiciel et le logiciel conformément à nos procédures standard.

Nous sommes profondément déçus que dans leurs relations avec nous, les journalistes de Bloomberg n'aient pas été ouverts à la possibilité qu'eux-mêmes ou leurs sources puissent se tromper ou être mal informés. Notre meilleure hypothèse est qu'ils confondent leur histoire avec un incident de 2016 signalé précédemment dans lequel nous avons découvert un pilote infecté sur un seul serveur Super Micro dans l'un de nos laboratoires. Cet événement ponctuel a été déterminé comme accidentel et non comme une attaque ciblée contre Apple.

Bien qu'il n'y ait eu aucune allégation selon laquelle les données des clients étaient impliquées, nous prenons ces allégations au sérieux et nous voulons que les utilisateurs sachent que nous faisons tout notre possible pour protéger les informations personnelles qu'ils nous confient. Nous voulons également qu'ils sachent que ce que Bloomberg rapporte sur Apple est inexact.

Apple a toujours cru en la transparence sur la manière dont nous traitons et protégeons les données. S'il y avait jamais un événement comme Bloomberg News l'a affirmé, nous serions ouverts à ce sujet et nous travaillerions en étroite collaboration avec les forces de l'ordre. Les ingénieurs d'Apple effectuent des contrôles de sécurité réguliers et rigoureux pour s'assurer que nos systèmes sont sûrs. Nous savons que la sécurité est une course sans fin et c'est pourquoi nous renforçons constamment nos systèmes contre les pirates et les cybercriminels de plus en plus sophistiqués qui veulent voler nos données.

Amazone

Aujourd'hui, Bloomberg BusinessWeek a publié un article affirmant qu'AWS était au courant du matériel modifié ou des puces malveillantes dans les cartes mères SuperMicro du matériel d'Elemental Media au moment où Amazon a acquis Elemental en 2015, et qu'Amazon était au courant du matériel ou des puces modifiés dans la région chinoise d'AWS.

Comme nous l'avons partagé avec Bloomberg BusinessWeek à plusieurs reprises au cours des deux derniers mois, cela est faux. À aucun moment, passé ou présent, nous n'avons jamais trouvé de problèmes liés au matériel modifié ou aux puces malveillantes dans les cartes mères SuperMicro dans les systèmes Elemental ou Amazon. Nous n'avons pas non plus engagé d'enquête avec le gouvernement.

Il y a tellement d'inexactitudes dans cet article en ce qui concerne Amazon qu'elles sont difficiles à compter. Nous n'en nommerons ici que quelques-uns. Tout d'abord, lorsqu'Amazon envisageait d'acquérir Elemental, nous avons fait beaucoup de diligence raisonnable avec notre propre équipe de sécurité et avons également chargé une seule société de sécurité externe d'effectuer une évaluation de la sécurité pour nous également. Ce rapport n'a identifié aucun problème avec les puces ou le matériel modifiés. Comme c'est généralement le cas avec la plupart de ces audits, il proposait des domaines recommandés à corriger et nous avons résolu tous les problèmes critiques avant la clôture de l'acquisition. Il s'agissait du seul rapport de sécurité externe commandé. Bloomberg n'a certes jamais vu notre rapport de sécurité commandé ni aucun autre (et a refusé de partager avec nous les détails d'un prétendu autre rapport).

L'article affirme également qu'après avoir pris connaissance des modifications matérielles et des puces malveillantes dans les serveurs Elemental, nous avons effectué un audit à l'échelle du réseau des cartes mères SuperMicro et découvert les puces malveillantes dans un centre de données de Pékin. Cette affirmation est également fausse. La première raison, et la plus évidente, est que nous n'avons jamais trouvé de matériel modifié ou de puces malveillantes dans les serveurs Elemental. En dehors de cela, nous n'avons jamais trouvé de matériel modifié ou de puces malveillantes dans les serveurs de l'un de nos centres de données. Et, cette idée que nous avons vendu le matériel et le centre de données en Chine à notre partenaire Sinnet parce que nous voulions nous débarrasser des serveurs SuperMicro est absurde. Sinnet exploitait ces centres de données depuis notre lancement en Chine, ils possédaient ces centres de données depuis le début, et le matériel que nous leur avons ‘vendu’ était un accord de transfert d'actifs mandaté par la nouvelle réglementation chinoise pour le cloud non chinois. fournisseurs de continuer à opérer en Chine.

Amazon applique des normes de sécurité strictes dans l'ensemble de sa chaîne d'approvisionnement – en enquêtant sur tout le matériel et les logiciels avant de passer en production et en effectuant des audits de sécurité réguliers en interne et avec nos partenaires de la chaîne d'approvisionnement. Nous renforçons encore notre posture de sécurité en mettant en œuvre nos propres conceptions matérielles pour les composants critiques tels que les processeurs, les serveurs, les systèmes de stockage et les équipements réseau.

La sécurité sera toujours notre priorité absolue. AWS bénéficie de la confiance de bon nombre des organisations les plus sensibles au risque au monde, précisément parce que nous avons démontré cet engagement inébranlable à faire passer leur sécurité avant tout. Nous sommes constamment vigilants quant aux menaces potentielles pour nos clients, et nous prenons des mesures rapides et décisives pour y faire face chaque fois qu'elles sont identifiées.

Super micro

Dans un article d'aujourd'hui, il est allégué que les cartes mères Supermicro vendues à certains clients contenaient des puces malveillantes sur ses cartes mères en 2015. Supermicro n'a jamais trouvé de puces malveillantes, ni été informée par un client que de telles puces ont été trouvées.

Chaque entreprise mentionnée dans l'article (Supermicro, Apple, Amazon et Elemental) a publié des déclarations fermes niant les affirmations :

Apple a déclaré sur CNBC : ‘Nous sommes profondément déçus que, dans leurs relations avec nous, les journalistes de Bloomberg n'aient pas été ouverts à la possibilité qu'eux-mêmes ou leurs sources se trompent ou soient mal informés. Notre meilleure hypothèse est qu'ils confondent leur histoire avec une histoire antérieure. signalé un incident de 2016 au cours duquel nous avons découvert un pilote infecté sur un seul serveur Supermicro dans l'un de nos laboratoires. Cet événement ponctuel a été déterminé comme accidentel et non comme une attaque ciblée contre Apple.

Steve Schmidt, responsable de la sécurité de l'information chez Amazon Web Services, a déclaré : ‘Comme nous l'avons partagé avec Bloomberg BusinessWeek à plusieurs reprises au cours des deux derniers mois, à aucun moment, passé ou présent, nous n'avons jamais trouvé de problèmes liés au matériel modifié ou aux puces malveillantes dans Cartes mères Supermicro dans tous les systèmes Elemental ou Amazon.’

Supermicro n'a jamais été contacté par des agences gouvernementales nationales ou étrangères concernant les allégations alléguées.

Supermicro prend très au sérieux toutes les revendications de sécurité et investit en permanence dans les capacités de sécurité de ses produits. La fabrication de cartes mères en Chine n'est pas unique à Supermicro et est une pratique standard de l'industrie. Presque tous les fournisseurs de systèmes utilisent les mêmes sous-traitants. Supermicro qualifie et certifie chaque fabricant sous contrat et inspecte régulièrement ses installations et ses processus de près.